Hậu quả khi ‘câu đố’ quá đơn giản!

LTS: Sau khi chúng tôi đăng tải bài viết Bỏ 500.000 đồng, ‘hack’ xe Tesla giá 1,9 tỷ: VinFast, Ford, Mercedes có thể vào tầm ngắm!, một nhóm kỹ sư ở Việt Nam đã liên hệ với người viết và cung cấp thông tin bất ngờ: Việt Nam hoàn toàn có thể chống hack xe, và một công nghệ có tên CyLock đã được đăng ký sở hữu trí tuệ.

Chúng tôi đã có cuộc gặp và trò chuyện cùng kỹ sư Nguyễn Khương Tuấn, Giám đốc Kỹ thuật tại Công ty Onyx Việt Nam, đồng thời là nhà sáng chế bộ khóa nói trên.

Từ đây, một bức tranh khá toàn diện về các công nghệ bẻ khóa xe điển hình đã được khắc họa sinh động là Relay Attack và RollJam Attack, đồng thời kỹ thuật chống bẻ khóa “made by Vietnam” đã được giới thiệu. Mời độc giả theo dõi chuỗi bài gồm 3 phần sau đây.

PHẦN 1: HẬU QUẢ KHI “CÂU ĐỐ” QUÁ ĐƠN GIẢN

Cuối tháng 11 năm 2017, cảnh sát tại West Midlands, Vương Quốc Anh đã đăng tải lên mạng xã hội một video ghi lại toàn bộ cảnh một băng nhóm trộm một chiếc sedan Mercedes mà chẳng cần đục khóa hay phá cửa kính.

Băng nhóm trộm xe Mercedes bằng Relay Attack

Video này được cho là những hình ảnh đầu tiên của vùng West Midlands ghi lại quá trình trộm cắp xe bằng phương thức có tên Relay Attack – tạm dịch là Tấn công bằng phương thức khuếch sóng.

Trên thực tế, phương thức tấn công bằng cách khuếch đại sóng đã không còn là một việc hiếm thấy, và không chỉ riêng những chiếc xe có nhiều kết nối như Tesla nằm trong đối tượng bị tấn công thường xuyên. Có thể nói rằng những chiếc xe sử dụng chìa khóa thông minh đều đang là nạn nhân.

Relay Attack là một phương thức tấn công liên quan đến giao thức trao đổi thông tin giữa các thiết bị sử dụng sóng Bluetooth Năng lượng thấp (Bluetooth Low Energy – BLE) – giao thức mà hệ thống khóa xe không chìa vẫn đang sử dụng. Sóng Bluetooth là công nghệ trao đổi thông tin bằng sóng radio, có thể dùng để kết nối, trao đổi, tương tác… giữa các thiết bị Bluetooth.

Ngay từ cái tên, BLE có thể hoạt động với mức tiêu hao năng lượng thấp, phù hợp với các thiết bị điều khiển từ xa cầm tay. Có thể nói sóng Bluetooth là phương thức hoàn hảo cho các hệ thống như khóa cửa không cần chìa.

Ảnh minh họa: EVANCONNECT

Tuy nhiên, phương thức này giao tiếp này tồn tại một lỗ hổng nghiêm trọng, có thể bị lợi dụng và khai thác cho các mục đích xấu. Các nhà nghiên cứu bảo mật đã nhiều lần mô phỏng để cho thấy hệ thống khóa xe không chìa kém an toàn, bằng phương thức Relay Attack – Tấn công bằng cách khuếch đại sóng. Với các chuyên gia bảo mật ô tô thì họ thường sử dụng Relay Attack để thử “phá” khóa cửa xe.

Để hiểu về phương thức Relay Attack được thực hiện, ta nên biết về khái niệm Man-in-the-Middle (viết tắt: MitM; tạm dịch: Người đứng giữa, Kẻ trung gian, Cò):

Trong an ninh mạng, phương thức tấn công Man-in-the-Middle (MitM) xảy ra khi kẻ tấn công có thể âm thầm can thiệp vào kênh liên lạc, ngắt và chuyển tiếp thông điệp giữa 2 nốt mạng. Không chỉ vậy, một số MitM còn có khả năng thay đổi thông tin liên lạc giữa 2 nốt mạng đó mà không bị phát hiện.

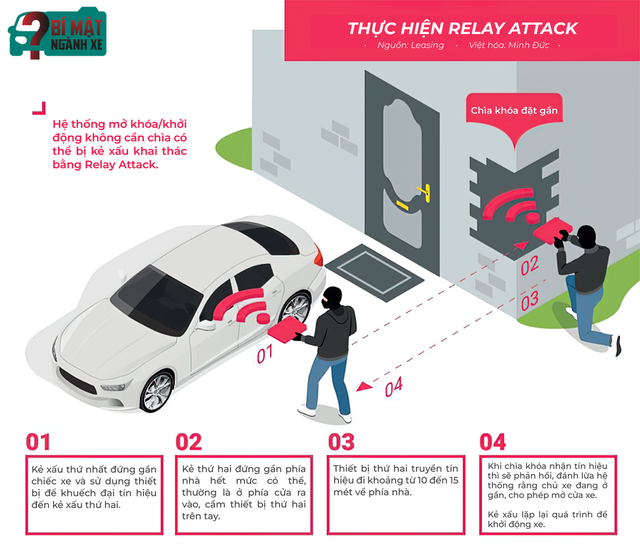

Đối với Relay Attack, hãy hình dung đến 2 kẻ xấu can thiệp vào kênh liên lạc giữa 2 thiết bị bất kỳ. Phương thức này được cho là cách mà nhóm trộm trong video phía trên lấy đi chiếc Mercedes.

Tên thứ nhất kéo tay nắm cửa, kích hoạt hệ thống an ninh chiếc xe.

Cụ thể, có thể thấy trong video thì có 2 kẻ tiếp cận chiếc xe cùng cầm trên tay thiết bị khuếch sóng, một kẻ đứng cạnh xe và nhấc tay nắm cửa xe để đánh thức hệ thống an ninh của chiếc xe, từ đó khiến chiếc xe phải gửi đi thông điệp “Ai đó, có phải chủ xe không, có đang giữ chìa khóa của chiếc xe không?”. Thông điệp mà chiếc xe truyền đi được coi là “câu đố bảo mật”, và câu đố này được chiếc xe truyền đi rộng khắp. Thiết bị trên tay kẻ thứ nhất sẽ bắt lấy tín hiệu đó, chuyển tiếp đến thiết bị kẻ thứ hai đang đứng ở phía ngôi nhà, nơi có chiếc chìa khóa thật của chiếc xe.

Thông thường, chủ xe để chìa khóa ở phía gần cửa ra vào, tức là sẽ nằm trong tầm sóng của thiết bị mà kẻ thứ hai cầm trên tay. Thiết bị trên tay kẻ thứ hai sẽ chuyển tiếp tín hiệu nhận được từ thiết bị trên tay kẻ thứ nhất và chờ chìa khóa thật của chiếc xe phản hồi “lời giải đố”. Sau đó, thiết bị của kẻ thứ hai sẽ tiếp nhận lời giải từ chìa khóa, chuyển tiếp tín hiệu về thiết bị trên tay kẻ thứ nhất. Thiết bị của kẻ thứ nhất sẽ lại gửi tín hiệu đến chiếc xe. Khi câu đố đã được giải thì cửa xe mở.

Nhóm trộm lặp lại quá trình để khởi động chiếc xe.

Để khởi động chiếc xe, kẻ thứ hai đã cố tình đi ra khỏi tầm kết nối với chìa khóa để ngắt kết nối và bắt đầu một tiến trình mới. Lúc này, hai kẻ trộm chỉ cần lặp lại thao tác để đánh lừa chiếc xe rằng chiếc chìa khóa đang ở gần, cho phép khởi động chiếc xe.

Sau khi lừa được chiếc xe, đám trộm chỉ việc lái chiếc xe đi. Khi chiếc xe đã nằm trong tầm kiểm soát, chúng có thể rã xe bán linh kiện, hoặc thậm chí tác động để chiếc xe tiếp nhận bộ chìa mới.

Cách thức kẻ xấu tổ chức Relay Attack. Nguồn: Leasing, Việt hóa: Minh Đức

Trong những việc kẻ xấu thực hiện, có thể suy luận rằng chúng sẽ luôn tìm cách có được phần lợi cao nhất mà bỏ ra ít công sức nhất. Bọn chúng tất nhiên sẽ luôn tránh gây chú ý và tránh xa chính quyền. Càng trở nên lén lút thì càng ít khả năng bị phát hiện, và càng có lợi lâu dài.

Với phương thức tấn công Relay Attack, có thể thấy rằng chúng mất rất ít công sức, nhanh, gọn, và tuyệt đối không ồn ào. Còn với phương thức trộm xe truyền thống, chúng sẽ phải phá cửa kính, phá khóa, tức là tạo ra tiếng ồn, để lại dấu vết, và dễ bị bắt. Rõ ràng, các phương thức tấn công công nghệ cao như Relay Attack là phương thức lý tưởng với bọn trộm.

Tạo ra các thiết bị tiếp sóng để thực hiện Relay Attack có thể mất nhiều công sức để thiết lập, nhưng chuyên gia đã cho thấy rằng số tiền đầu tư để làm ra thì không có gì là to lớn. Trong video của Donut Media, một kênh Youtube lớn về xe, chuyên gia cấp cao về tư vấn bảo mật tại Tập đoàn NCC, Sultan Qasim Khan, đã sử dụng 2 thiết bị có giá trị khoảng 20 USD (tương đương 470.000 đồng) để can thiệp vào hệ thống mở khóa không cần chìa của một chiếc Tesla Model Y có giá khoảng 80.000 USD (tức khoảng 1,9 tỷ đồng), từ đó mở khóa và lái chiếc xe đi.

Nguồn : Source link